À l’heure actuelle, tout le monde, ou presque, a déjà entendu dire que les macros peuvent être dangereux dans Microsoft Word. Après tout, le logiciel les bloque par défaut et affiche un bandeau d’avertissement. Toutefois, ce n’est pas le seul moyen d’utiliser le logiciel pour infecter un ordinateur. Sur Twitter, l’utilisateur @nao_sec a partagé un code malveillant découvert dans un document Word.

Ce code utilise une faille baptisée Follina. Elle est classée « zero-day », autrement dit déjà exploitée par les pirates et sans mise à jour (Microsoft a « zéro jour » pour sortir un correctif). @nao_sec a remarqué le code en question par hasard sur le site Virus Total en cherchant des documents utilisant une autre faille. Un internaute localisé en Biélorussie aurait soumis le document en question au site afin de vérifier s’il était détecté par les différents antivirus.

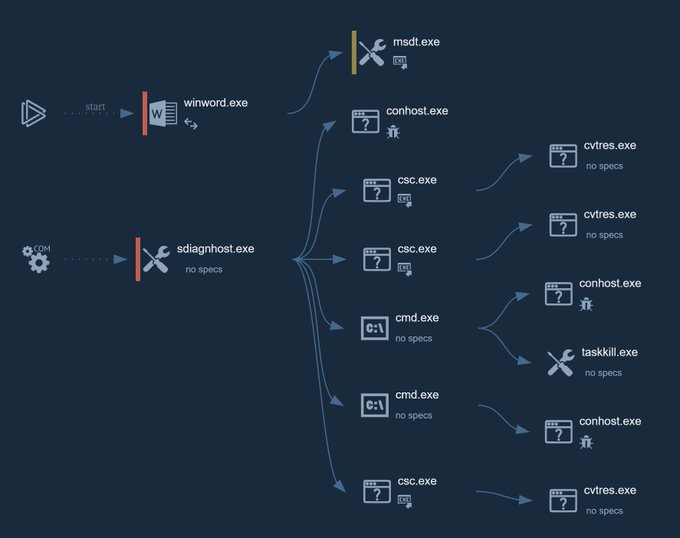

Le code utilise la fonction de modèle distant du logiciel pour charger un fichier HTML depuis un serveur. Celui-ci détourne ensuite l’outil de diagnostic du support Microsoft (MSDT) pour charger un fichier et exécuter des commandes PowerShell. Et ce, même si les macros sont désactivées. L’auteur du code a utilisé la même technique que celle détectée sur certains sites Web pour dissimuler les commandes problématiques : elles sont converties en base 64, et décodées au moment de l’exécution.

Les chercheurs ignorent quel était le but exact de l’auteur, puisque le second fichier n’est plus disponible. Toutefois, à partir du moment où il parvient à exécuter des commandes PowerShell, il peut potentiellement prendre le contrôle total de l’ordinateur et attaquer d’autres machines sur le réseau local.

Follina est particulièrement problématique. Par défaut, Word ouvre les fichiers au format .docx en mode protégé. Le code est alors exécuté uniquement si l’utilisateur clique sur « Activer la modification ». Toutefois, s’il est au format .rtf cette protection n’est pas activée. De plus, il suffit dans ce cas de le sélectionner dans l’explorateur de fichiers, sans l’ouvrir, pour que le code soit exécuté.

Le code fonctionne sur toutes les versions de Microsoft Office depuis au moins 2013, y compris Office 2021, et ce même avec toutes les mises à jour. Il s’avère que le problème avait déjà été signalé à Microsoft en avril par Shadow Chaser Group, une équipe d’étudiants qui chasse les failles.

Un dénommé John, du Microsoft Security Réponse Center (MSRC), s’était alors contenté de dire que ce n’était pas un problème de sécurité, et que l’échantillon soumis ne fonctionnait pas sur son ordinateur. Microsoft semble avoir changé d’avis, puisque ce 30 mai la firme a enregistré la faille sous la référence CVE-2022-30190.

À l’heure actuelle, il n’existe pas de moyen simple de se protéger de cette attaque. En attendant une mise à jour, la solution la plus courante semble d’éditer le registre pour empêcher le lancement de l’outil de diagnostic depuis Word. Pour ce faire, il faut créer la valeur

EnableDiagnostics dans HKLM\SOFTWARE\Policies\Microsoft\Windows\ScriptedDiagnostics et la mettre à 0.

Mais attention, cette solution est réservée aux utilisateurs avancés. Toute erreur de modification du registre risquerait d’endommager le système et empêcher l’ordinateur de démarrer.